Вирус который стирает данные

Читайте, как удалить вирус преобразующий файлы и папки в ярлыки. Как восстановить данные, которые утеряны в результате деятельности такого вируса. Ваши файлы и папки на USB флешке или карте памяти стали ярлыками? USB флешка или карта памяти после подключения к компьютеру отображается как ярлык? Ищете как восстановить данные и удалить вирус, преобразовывающий файлы и папки в ярлыки? Вы используете антивирус, но компьютер все равно был инфицирован? К сожалению не все антивирусы могут защитить вас такого заражения.

Однако в отличие от вирусов шифровальщиков, этот тип вирусов достаточно безобидный и вы легко сможете восстановить данные и удалить сам вирус.

Разновидности вирусов ярлыков

На сегодня наиболее распространены 2 типа вирусов, создающих ярлыки: первые создают ярлыки вместо файлов и папок на флешке или карте памяти, другие создают ярлыки съемных дисков вместо самих флешек, внешних USB дисков и карт памяти.

Названия наиболее распространенных вирусов:

- Bundpil.Shortcu;

- Mal/Bundpil-LNK;

- Ramnit.CPL;

- Serviks.Shortcut;

- Troj/Agent-NXIMal/FakeAV-BW;

- Trojan.Generic.7206697 (B);

- Trojan.VBS.TTE (B);

- Trojan.VBS.TTE;

- VBS.Agent-35;

- VBS.Serviks;

- VBS/Autorun.EY worm;

- VBS/Autorun.worm.k virus;

- VBS/Canteix.AK;

- VBS/Worm.BH;

- W32.Exploit.CVE-2010_2568-1;

- W32.Trojan.Starter-2;

- W32/Sality.AB.2;

- Win32/Ramnit.A virus;

- Worm:VBS/Cantix.A;

Вирус, преобразующий файлы и папки в ярлыки

Этот вирус дублирует ваши файлы и папки, затем прячет и заменяет их. Вирус представляет комбинацию вирусов трояна и червя. Опасность заключается в том, что вы запускаете вирус каждый раз, когда хотите открыть ваш файл или папку. После запуска вирус распространяет себя заражая все большее количество файлов и часто устанавливает дополнительно вредоносное ПО которое может украсть данные о паролях и кредитных картах, сохраненных у вас на компьютере.

Вирус, преобразующий флешки и карты памяти в ярлыки

Это чистокровный троянский вирус, который скрывает любые съемные устройства, подключенные к компьютеру и заменяет их ярлыками этих устройств. Каждый раз кликая по ярлыку вы снова запускаете вирус, который ищет на вашем компьютере финансовую информацию и отправляет ее мошенникам, создавшим вирус.

Что делать в случае заражения

К сожалению не все антивирусы могут вовремя обнаружить опасность и защитить вас от инфицирования. Поэтому наилучшей защитой будет не использовать автоматический запуск съемных устройств и не кликать по ярлыкам файлов, папок или дисков. Будьте внимательны и не кликайте по ярлыкам, которые вы не создавали сами. Вместо двойного клика для открытия диска, кликните по нему правой кнопкой мышки и выберите Развернуть в Проводнике.

Восстановление данных удаленных вирусом

Для надежного восстановления данных удаленных таким типом вирусов используйте Hetman Partition Recovery. Поскольку программа использует низкоуровневые функции по работе с диском, она обойдет вирусную блокировку и прочитает все ваши файлы.

Загрузите и установите программу, затем проанализируйте зараженную флешку или карту памяти. Проведите восстановление информации до очистки носителя от вируса. Наиболее надежным вариантом лечения будет очистка флешки с помощью команды DiskPart, это удалит всю информацию на ней.

Удаление вируса с карты памяти или USB флешки

После восстановления данных с флешки вы можете её полностью очистить с помощью утилиты DiskPart. Удаление всех файлов и форматирование устройства может оставить вирус, который спрячется в загрузочном секторе, таблице разделов или на неразмеченной области диска. Как правильно очистить флешку смотрите в видео.

Удаление вируса с флешки с помощью командной строки

Данный способ не позволяет гарантированно очистить флешку от всех видов вирусов, но сможет удалить вирус, который создает ярлыки вместо файлов. Вам не нужно будет скачивать и устанавливать сторонние утилиты, удаление производится с помощью встроенного в любую версию Windows инструмента.

- Кликните правой кнопкой мышки по меню Пуск и запустите командную строку от имени администратора.

- Введите команду f: и нажмите Enter (где f – это буква флешки зараженной вирусом).

- Введите команду: attrib f:*.* /d /s -h -r –s и нажмите Enter:

- –h: показывает все скрытые файлы на флешке;

- –r: убирает параметр только для чтения;

- –s: убирает параметр системный со всех файлов.

Удаление вируса с компьютера

Наиболее простым и надежным способом очистки компьютера от вируса будет полная переустановка Windows с удалением системного раздела.

Но если вы являетесь опытным пользователем, вы можете опробовать следующий способ:

Отключите запуск вируса при старте Windows в реестре. Нажмите клавиши Win + R, в появившемся окне введите regedit и нажмите Enter. Перейдите к ключу HKEY_CURRENT_USER / Software / Microsoft / Windows / CurrentVersion / Run.

Просмотрите все ключи, которые находятся в этом разделе. Если вы видите необычное название или расположение программы – удалите запись. Часто вирусы прячутся под автоматически сгенерированными названиями, например – sfdWQD234dcfF. Любые ключи, которые запускают VBS, INI, LINK или EXE файлы потенциально опасны. Однако только вы знаете какие программы установлены на компьютере и должны загружаться при старте Windows, поэтому вы должны сами принять решение об удалении того или иного ключа. Для удаления выделите ключ левой кнопкой мышки и удалите его кнопкой Del.

Отключите запуск вируса через службы Windows. Нажмите клавиши Win + R, в появившемся окне введите msconfig и нажмите Enter. В открывшемся окне перейдите на вкладку Службы. Просмотрите их и отключите все подозрительные.

Отключите приложения, запускаемые автоматически через диспетчер задач (для Windows 8и старше). Нажмите Ctrl + Shift + Escи перейдите на вкладку Автозагрузка. Для отключения подозрительного приложения по нему нужно кликнуть правой кнопкой мышки и выбрать Отключить.

Источник: https://hetmanrecovery.com/ru/recovery_news/how-to-remove-virus-creating-shortcuts-to-files-and-folders.htm.

Анонимный вопрос · 4 декабря 2018

2,4 K

IT-сфера. В моей голове прекрасно укладывается то, что не лезет ни в одни…

После форматирования жесткого диска, или какого-либо накопителя следов вируса не останется при условии отсутствия самого вируса на компьютере с которого выполняется форматирование. В противно случае даже после форматирования есть вероятного того что зловредный вирус окажется на том же накопителе откуда и был удален.

При форматировании раздела теряется информация о файлах и папках, находящихся на этом разделе, поэтому при форматировании удалятся лишь вирусы, находившиеся в файлах и папках. Однако файловый вирус во время фор атирования может исполняться, и восстановить себя из оперативной памяти.

Студент, учусь на 5 курсе Самарского Университета. Увлекаюсь спортом (футбол…

Ну вообще, на самом диске он точно не останется, так как форматирование абсолютно полностью затирает диск. Главное, чтобы в контактирующих с самим диском системах и накопителях этого вируса не осталось, чтобы он не смог заново попасть на диск и заразить файлы.

Поможет ли при заражении вирусом сброс ноутбука до заводских настроек (Windows 8)?

Добрый день. При восстановлении заводских настроек на ноутбуке происходит полная переустановка операционной системы из образа хранящегося на жестком диске устройства и при воостановлении можно выбрать форматирование диска, при котором будут стёрты ве данные, кроме самой операционной системы и соответственно и вирусы тоже. За частую от вирусов помогает обысная установка пробных (бесплатных) версий антивирусов и выполнение полного сканирования на вирусы. Очень часто бывают случаи, что сбои в работе ОС связаны не с вирусами, а с проблемами в самой ОС, которые можно устранить или с проблемами основного носителя информации в устройстве. Не зная какая у вас конкретно проблема сложно, что-то посоветовать. Пишите в коментариях, какая конкретно у вас проблема, постараемся помочь.

Может ли человек переболевший коронавирусом заболеть им повторно и опасен ли он для окружающих?

Человек, переболевший короновирусом может повторно заболеть. Не нужно путать ЗАБОЛЕТЬ и повторно ЗАРАЗИТЬСЯ. Переболевший человек заболевает повторно самопроизвольно. Мой брат живёт в Нью Йорке, его переболевшие соседи самоизолировались после выздоровления и повторно заболели, но почему то об этом нигде не было сказано. На сколько мне известно, в Китае пришла вторая волна вируса как раз из за повторных заболеваний. Мои пожелания вам: меньше смотрите телевизор, больше верьте тому что вы САМИ видите и слышите. Ваши родные вам не соврут. Соблюдайте меры предосторожности ВСЕГДА. Здоровья вам.

Прочитать ещё 5 ответов

Зачем вирусу убивать своего носителя?

В отличии от паразитов, которые стараются жить в симбиозе с хозяином, или хотябы наносить минимальный вред ему. Например, ленточные черви, бычий или свинной цепень, эти особи живут в организме хозяина в количестве одной особи и если в организм попадает и начинает развиваться ещё один цепень, то другой будет его убивать, потому что хозяин может и не выдержать токсического действия двух паразитов.

У вируса же нет таких ,,тормозов» и он развивается стремительно и без остановки и в окончательном результате убивает сам себя или хозяина, это уже зависит от патогенности вируса.

Прочитать ещё 1 ответ

Что за вирус Путина, который нельзя удалить с компьютера?

Редактор в IT-издании. После 20 лет жизни в Москве уехал на Урал. Мой канал на…

В конце сентября издание The Daily Beast опубликовало статью, в которой заявлялось, что российское Главное разведывательное управление (ныне – ГУ Генштаба России) разработало компьютерный вирус, который получает доступ к файлам заражённого компьютера. Более того, вирус нельзя удалить, даже если полностью зачистить жёсткий диск устройства. В статье вирус называли «новым вредоносным ПО Путина». Информация была взята из исследования компании ESET – разработчика антивирусного ПО.

Упомянутое ПО работало следующим образом: на компьютер различными способами заносился вирус, который, в свою очередь, переписывал код в чипе компьютера и брал процесс загрузки и перезагрузки под свой контроль. Это значит, что форматирование (полная очистка) жёсткого диска или переустановка системы не решат проблемы.

Настоящему Лентачу удалось получить изображение, которое появляется при попадании вируса на комп:

Издание обвинило Кремль в спонсировании операций по взлому – ранее неоднократно различные СМИ заявляли, что на российское правительство работают хакеры, которые атакуют различные зарубежные сайты и даже причастны к махинациям на выборах президента США в 2016 году.

Позже компания ESET пояснила своё исследование: по словам представителей компании, они не указывали на государственную принадлежность группы хакеров, которая распространяла этот вирус:

Любые выводы и интерпретации, сделанные на основе исследования ESET, являются точкой зрения их авторов и могут не совпадать с официальной позицией компании. ESET подчеркивает, что некоторые предположения, опубликованные в российских и западных СМИ, не являются выводами исходного исследования.

Таким образом, вирус, возможно, существует, но его принадлежность к российским спецслужбам и, в частности, к ГРУ или Путину не доказана.

Прочитать ещё 1 ответ

Можно ли полностью избавиться от компьютерных вирусов, восстановив систему и отформатировав диски?

Не понял, что значит «восстановив систему».

Если вы имеете в виду «восстановление предыдущего состояния» — то совершенно непонятно, зачем вам вслед за этим форматировать диски.

Если, всё-таки, «восстановление предыдущего состояния» — то смотря как вы это делаете. Если вы полностью перезаписали свой диск с помощью образа диска (некоторые программы резервного копирования умеют так делать, для этого вам обычно будет предложено создать загрузочный диск/флешку, на котором хранится отдельная операционная система и программа, которые будут восстанавливать систему, и создать образ диска, который вам нужно хранить на отдельном диске), взятого с того времени, когда вируса у вас не было — значит, на этом диске вируса у вас больше нет.

Если вы решите использовать стандартную утилиту «восстановление предыдущего состояния» (или как она там называется, каким-то похожим образом), то она, скорее всего, не поможет, поскольку она не восстанавливает весь диск целиком, а только некоторые наиболее важные файлы. То есть, вирус вполне может остаться. Поэтому этот вариант не годится.

Если вы решите отформатировать диск и заново установить операционную систему на свежеотформатированный диск, то вируса, естественно, больше не будет.

Прочитать ещё 1 ответ

Вирус Petya, который изначально причислили к семейству шифровальщиков-вымогателей, на деле представляет собой куда большую угрозу, чем WannaCry. Хакеры требовали выкуп от пользователей зараженных компьютеров, чтобы разблокировать личные данные, но на этот раз вирус не шифровал их — он просто стирал жесткий диск целиком, не оставляя возможности спасти информацию.

Петя не вымогатель, Петя стиратель

Эксперт по информационной безопасности Мэтт Свише сообщил в своем блоге, что ранняя версия вируса Petya технически имела способность шифровать файлы пользователя, а его обновленный собрат, который теперь зовется NotPetya, наносит необратимый ущерб.

«Petya 2016 года модифицирует диск так, что в принципе изменения можно обратить, в то время как Petya 2017 года бесповоротно поражает систему», — пишет Свише.

Специалист-безопасник назвал NotPetya стирателем и объяснил разницу между ним и вирусом-вымогателем.

По словам Свише, целью вымогателя является получение денежной выгоды, в то время как стиратель направлен исключительно на уничтожение и нанесение ущерба.

«Разные намерения. Разные мотивы. Разные схемы», — заявил эксперт.

К такому же выводу пришла «Лаборатория Касперского», которая поменяла имя вируса на ExPetr, сославшись на то, что «прошлогодний» Petya относится совсем к другому семейству.

«Проведенный нашими экспертами анализ показал, что у жертв изначально не было шансов вернуть свои файлы. Исследователи «Лаборатории Касперского» проанализировали ту часть кода зловреда, которая связана с шифрованием файлов, и выяснили, что после того, как диск зашифрован, у создателей вируса уже нет возможности расшифровать его обратно», — говорится в сообщении компании.

Тем не менее не все разделяют точку зрения Свише. Программист Маркус Хатчинс, ставший знаменитым после того, как он смог случайно остановить распространение вируса WannaCry, скептически отнесся к версии своего коллеги о том, что «текущая версия Petya была специально модифицирована, чтобы превратить его в стирателя».

В своем твиттере Хатчинс допускает, что целью кибератаки был массовый сбой систем, а не получение выкупа, но отрицает, что необратимые повреждения жесткого диска были спланированы злоумышленниками заранее.

АНБ снова досталось

Новая мировая кибератака, случившаяся всего пару месяцев спустя WannaCry, вызвала очередную волну критики в адрес Агентства национальной безопасности (АНБ) США.

Исследователи ведущих мировых компаний в сфере информационной безопасности хором подтвердили, что вирус Petya эксплуатирует уязвимость EternalBlue в операционной системе Windows, которой пользовалось АНБ.

Этот эксплойт оказался в интернете в апреле 2017 года, после того как его бесплатно слила хакерская группировка The Shadow Brokers. Компания Microsoft выпустила патч, который закрывает эту уязвимость, но из-за халатного отношения к безопасности программного обеспечения и нежелания ставить обновления вирус WannaCry смог заразить свыше 300 тыс. компьютеров на базе Windows по всему миру.

Вирус Petya поразил незащищенные компьютерные сети организаций по всему миру. Сейчас их количество насчитывает около 80, причем большая часть из них расположена на Украине.

Агентство национальной безопасности столкнулось с критикой еще после первой мировой хакерской атаки. Пользователи по всему миру задавались вопросом, зачем разрабатывать такое продвинутое кибероружие, если не можешь за ним уследить. Бывший сотрудник ведомства Эдвард Сноуден снова не упустил шанс высказаться против своего прежнего работодателя.

«Сколько еще раз цифровое оружие АНБ должно причинить ущерб гражданской инфраструктуре, чтобы наконец последовала ответственность?» — спрашивает он в своем твиттер-аккаунте.

По информации International Business Times, в прошлом месяце Агентство национальной безопасности высказалось в защиту использования таких инструментов, как EternalBlue, о существовании которого так и не уведомило Microsoft до самого момента утечки.

Один из бывших сотрудников агентства назвал возможности эксплойта «нереальными», а другой сообщил, что его использование напоминает «рыбалку с динамитом».

Президент Microsoft Брэд Смит придерживается другой точки зрения. Он заявил, что «хранение уязвимостей» государством превратилось в настоящую проблему. «Страны мира должны воспринять эту атаку [WannaCry] как тревожный звоночек», — сообщил Смит.

На настоящий момент нет достоверной информации о том, кто начал кибератаку вирусом Petya: анализ подобных преступлений онлайн может занять долгое время и не всегда приводит к однозначному результату. Эксперты бельгийского федерального центра кибербезопасности CERT полагают, что заражение началось с бухгалтерской программы MEDoc, которой активно пользуются на Украине.

Âíèìàíèå! Äàííûé ìàòåðèàë ïîäãîòîâëåí ïðîôåññèîíàëüíûì ïðîãðàììèñòîì, äëÿ ëþäåé âñåõ âîçðàñòîâ. Ïðè ñîáëþäåíèè âñåõ îïèñàííûõ íèæå ðåêîìåíäàöèé âàøåìó êîìïüþòåðó íè÷åãî íå ãðîçèò!!! (Ðàçâå, ÷òî ïîâûøåíèþ áûñòðîäåéñòâèÿ è îáùåé ïðîèçâîäèòåëüíîñòüþ îïåðàöèîííîé ñèñòåìû Windows) Âñå èíñòðóêöèè èçëîæåíû ìàêñèìàëüíî äîñòóïíûì è ïîíÿòíûì ÿçûêîì. Áåç êàêèõ ëèáî çàóìíûõ òåðìèíîâ è æàðãîíîâ îïûòíûõ IT-ñïåöèàëèñòîâ. Åñëè âàø óðîâåíü IQ íå íèæå ñðåäíåãî è ó âàñ ïðÿìûå ðóêè, òî ðàä ïðåäñòàâèòü âàøåìó âíèìàíèþ, ãàéä ïî èçáàâëåíèþ âàøåãî ÏÊ îò âèðóñîâ, òðîÿíñêèõ ïðîãðàìì è ñåòåâûõ ÷åðâåé. Òàêæå êàê áîíóñ ÷èñòêà ñèñòåìû îò ìóñîðíûõ ôàéëîâ, êîòîðûå òàêæå ñèëüíî ìîãóò òîðìîçèòü ðàáîòó âàøåé ñèñòåìû windows!

P.S. àâòîð íå íåñåò îòâåòñòâåííîñòè çà âàøè êðèâûå ðóêè

è íå ñïîñîáíîñòü ïîíÿòü ýëåìåíòàðíûå âåùè. Âñå èçìåíåíèÿ, êîòîðûå âû áóäåòå âíîñèòü â íàñòðîéêàõ

âàøåãî êîìïüþòåðà, âû äåëàåòå íà ñâîé ñòðàõ è ðèñê!

Ïðèâåò, äðóçüÿ! Íó, íàäåþñü ÿ âàñ íå íàïóãàë ñâîèì âñòóïëåíèåì) Ïðîñòî õîòåëîñü õîòü êàê-òî îãðàäèòü íàñ ñ âàìè îò íåäàëåêèõ îñîá, íåñïîñîáíûõ ê ïîíèìàíèþ ïðîñòûõ âåùåé.

Äàííûé ïîñò î òîì êàê ïî÷èñòèòü ñâîé êîìï îò âèðóñîâ. Ñïîñîá ïðîâåðåííûé è äàåò ãàðàíòèþ íà óäàëåíèå âñåõ èçâåñòíûõ ìèêðîáîâ (âèðóñîâ) íà âàøåì êîìïóêòåðå. (99,9%) Äà-äà, êàê Domestos äëÿ íàøèõ óíèòàçîâ…

— ÄÀ ÇÀÄÎËÁÀË ÒÛ!!!!! ÄÀÂÀÉ ÓÆÅ ÍÀ×ÈÍÀÉ!!!!!!!!!!

— Âñå âñå, ïðîñòèòå, õâàòèò âîäû íà÷èíàþ: )

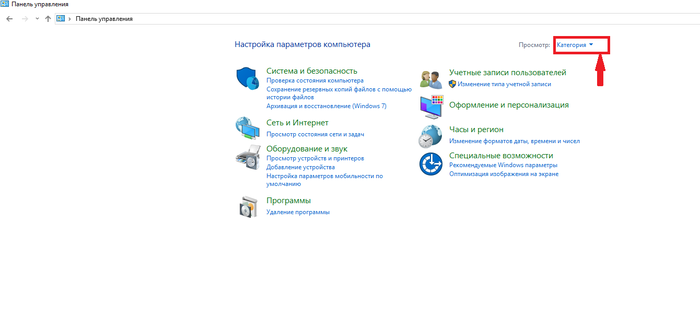

È òàê ïåðâîå, ÷òî íåîáõîäèìî ñäåëàòü ýòî çàéòè â êëàññè÷åñêóþ ïàíåëü óïðàâëåíèÿ.

Íàæàòü íà ñëîâî «êàòåãîðèÿ» è âûáðàòü âèä «êðóïíûå çíà÷êè.»

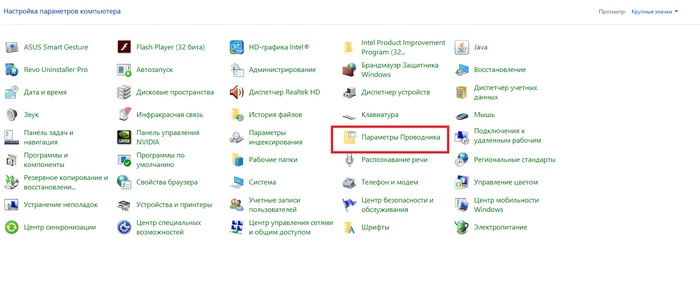

â ïîÿâèâøåìñÿ ìåíþ êëèêíóòü ïî çíà÷êó «Ïàðàìåòðû ïðîâîäíèêà» â windows 7 äàííàÿ èêîíêà íàçûâàåòñÿ «Ïàðàìåòðû ïàïîê»

Ïîñëå ÷åãî îòêðîåòñÿ îêíî, â êîòîðîì:

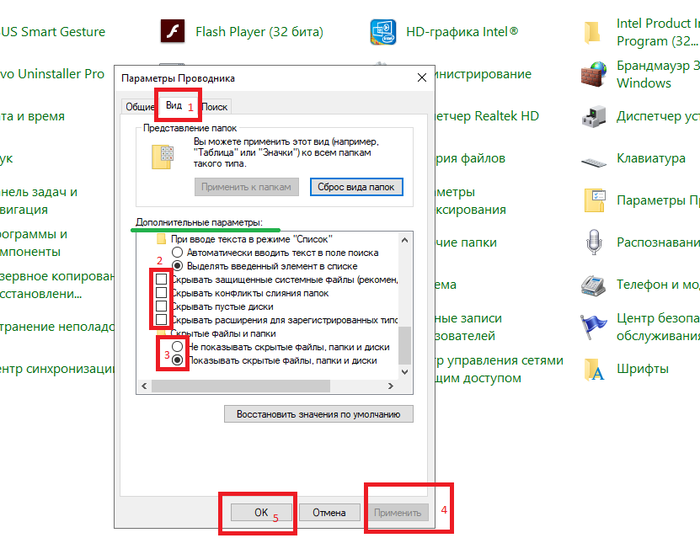

1 ïåðåéòè íà âêëàäêó âèä

2 ñïóñòèòüñÿ â ñàìûé íèç êîëåñèêîì ìûøêè â îêîøêå «äîïîëíèòåëüíûå ïàðàìåòðû» (ïîä÷åðêíóòî çåëåíûì) è ñíÿòü âñå ãàëî÷êè ñ íèæíèõ ïóíêòîâ ïàðàìåòðîâ.

3 ïîñòàâèòü òî÷êó íàïðîòèâ ïàðàìåòðà «ïîêàçûâàòü ñêðûòûå ôàéëû, ïàïêè è äèñêè»

4 Íàæèìàåì êíîïêó ïðèìåíèòü.

5 Æìåì îê è âûõîäèì èç Ïàíåëè óïðàâëåíèÿ.

Òàêèì îáðàçîì ó íàñ ñ âàìè ïîÿâëÿåòñÿ äîñòóï ê ñêðûòûì ñèñòåìíûì ôàéëàì è ïàïêàì. Ïîä êîòîðûå óñïåøíî ìàñêèðóþòñÿ âèðóñû âûäàâàÿ ñåáÿ çà áåçîáèäíûå ðîäíûå ôàéëû windows.

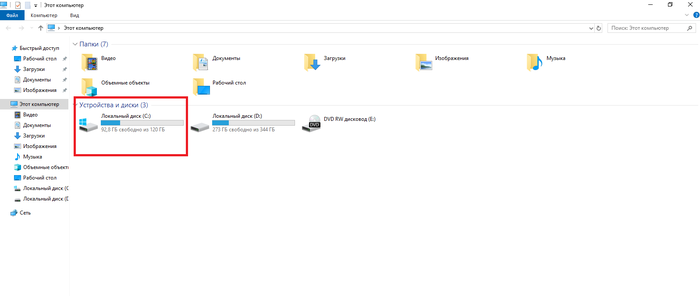

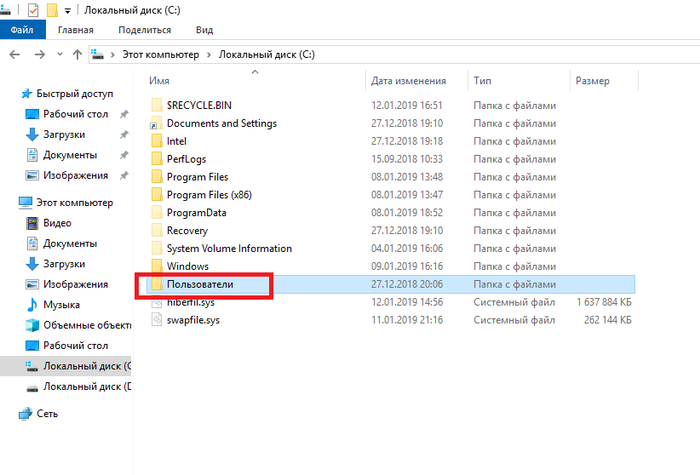

Äàëåå çàõîäèì â «ìîé êîìïüþòåð» è çàõîäèì íà ñèñòåìíûé äèñê. (Ýòî òîò ðàçäåë æåñòêîãî äèñêà íà êîòîðîì óñòàíîâëåíà windows) îáû÷íî ýòîò äèñê íàçûâàåòñÿ Ëîêàëüíûé äèñê C:

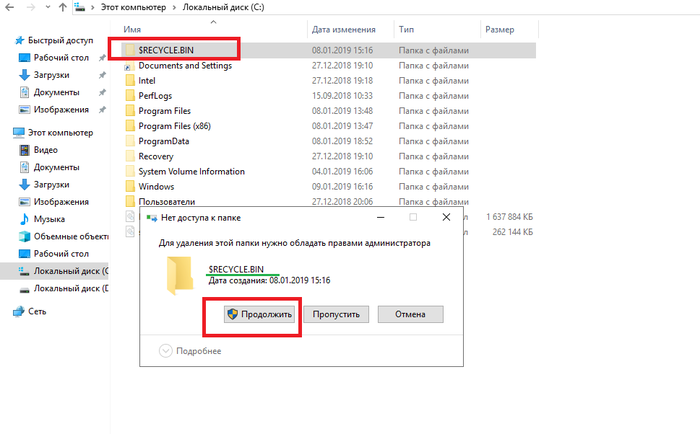

Ïîñëå òîãî êàê çàøëè â äèñê ïåðâîå, ÷òî âàæíî ñäåëàòü ýòî îäèí ðàç êëèêíóòü ëåâîé íå ïðàâîé à ËÅÂÎÉ!!! êíîïêîé ìûøè ïî ïàïêå «$RECYCLE.BIN» ïîñëå òîãî êàê ïàïêà ïîä ñâåòèòñÿ ãîëóáîé ðàìêîé, çàæìèòå íà êëàâèàòóðå ñî÷åòàíèå êëàâèø Shift+delete ( êëàâèøó «+» íàæèìàòü íå íàäî, íó ýòî òàê íà âñÿêèé ñëó÷àé) è íàæàòü êíîïêó «ïðîäîëæèòü» â ïîÿâèâøåìñÿ îêíå. Åñëè ïîÿâëÿåòñÿ íàäïèñü íà ïîäîáèå «Äåéñòâèå íå ìîæåò áûòü âûïîëíåíî, òàê êàê ýòîò ôàéë îòêðûò â… » òî ïîñòàâüòå ãàëî÷êó íàïðîòèâ ôðàçû «Âûïîëíèòü äëÿ âñåõ òåêóùèõ ýëåìåíòîâ» è íàæìèòå êíîïêó «Ïðîïóñòèòü.» ðèñ. 2 Âàæíî!!!! Ïðîâåðüòå â ïîÿâèâøåìñÿ îêíå (ïîä÷åðêíóòî çåëåíûì ðèñ.1) äîëæíî áûòü íàïèñàíî «$RECYCLE.BIN » Ïîòîìó êàê äàííîå ñî÷åòàíèå êëàâèø «Shift+delete» ýòî ÓÄÀËÅÍÈÅ!, êîòîðîå ìèíóåò «Êîðçèíó». Ïðîñòî, ÷òîáû âû ñëó÷àéíî íå óäàëèëè êàêóþ-íèáóäü äðóãóþ âàæíóþ ïàïêó. Êñòàòè î êîðçèíå… Ïàïêó êîòîðóþ ìû óäàëÿåì ýòî ñèñòåìíàÿ ïàïêà êîðçèíû.  íåé äîâîëüíî ÷àñòî ïîñåëÿþòñÿ âèðóñû. Óäàëÿòü ýòó ïàïêó ìîæíî áåç ÎÏÀÑÅÍÈß, òàê êàê êîðçèíà íèêóäà íå äåíåòñÿ áîëåå òîãî äàííàÿ ïàïêà àâòîìàòîì âîññòàíàâëèâàåòñÿ. À âîò âèðóñû êîòîðûå â íåé åñòü (åñëè îíè âäðóã åñòü) óäàëÿþòñÿ.

ðèñóíîê 1

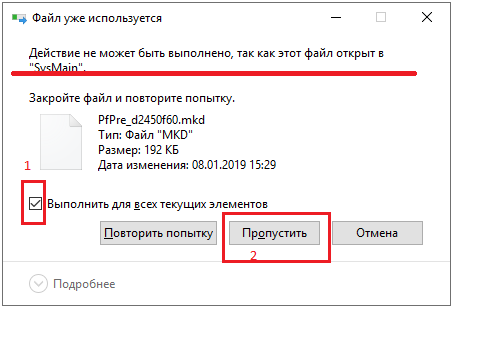

ðèñóíîê 2

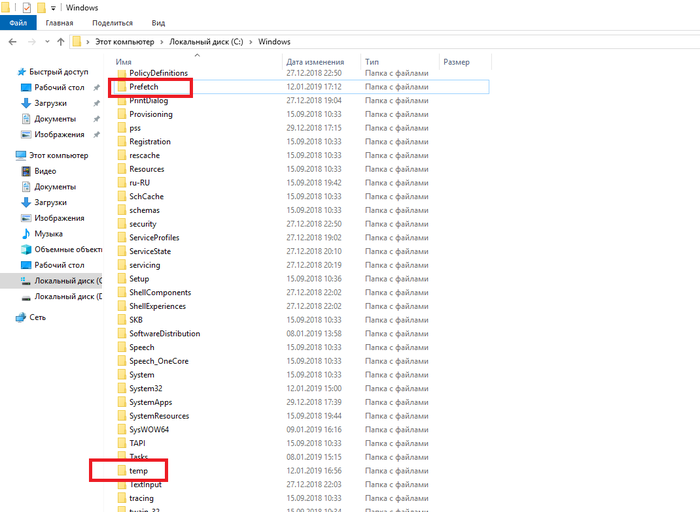

Òåïåðü ïîñëå óäàëåíèÿ ïàïêè «$RECYCLE.BIN» ïåðåõîäèì ê ïàïêå «windows» ÍÅÒ! ÍÅÒ! åå ìû íå óäàëÿåì))) Ïðîñòî çàõîäèì â äàííóþ ïàïêó. Òàì íàñ èíòåðåñóþò äâå ïàïêè ýòî «Prefetch» è ïàïêà «Temp» ñàìè ïàïêè ìû òîæå íå óäàëÿåì, à ïðîñòî ñíà÷àëà îòêðûâàåì ïàïêó «Prefetch» è íàæèìàåì êîìáèíàöèþ êëàâèø ctrl+A (A àíãëèéñêóþ) ýòà ôóíêöèÿ âûäåëèò âñå ôàéëû ðàçîì â ïàïêå. Ïîñëå ÷åãî çàæèìàåì óæå çíàêîìóþ íàì êîìáèíàöèþ êëàâèø Shift+delete çàòåì ìîæíî ñìåëî íàæàòü êëàâèøó Enter. Ñíîâà ïîÿâèòñÿ îêíî êàê íà ðèñóíêå 2) ñ ôðàçîé: » Äåéñòâèå íå ìîæåò áûòü âûïîëíåíî…» Äåéñòâóåì òàêæå, ñòàâèì ãàëî÷êó íàïðîòèâ «âûïîëíèòü äëÿ âñåõ…» è æìåì êíîïêó ïðîïóñòèòü. Òàêæå äàííûå ôàéëû ñìåëî óäàëÿåì! Íå áóäó óãëóáëÿòüñÿ ÷òî ýòî çà ôàéëû, òàê êàê è òàê ïîñò äîâîëüíî äëèííûé. Ñêàæó îäíî ýòè ôàéëû ñîçäàþòñÿ ñèñòåìîé äëÿ òàê íàçûâàåìîãî óñêîðåíèÿ çàãðóçêè ñàìîé ñèñòåìû è ïðîãðàìì. Îíè íå ÿâëÿþòñÿ âàæíûìè è ñèñòåìà ïðåêðàñíî èõ ïðè íåîáõîäèìîñòè âîññòàíàâëèâàåò áåç êàêîãî ëèáî óùåðáà. Íî äàííóþ ïàïêó òàêæå âàæíî ïî÷èñòèòü îò ýòèõ ôàéëîâ òàê êàê ñðåäè íèõ òàêæå ìîãóò ñèäåòü âèðóñû. Ïîñëå ÷åãî âûõîäèì èç ýòîé ïàïêè «Prefetch» è çàõîäèì â ïàïêó «temp» ïîñòóïàåì ñ ôàéëàìè â ýòîé ïàïêè òàêæå êàê è ñ ïðåäûäóùèìè. Òî-åñòü óäàëÿåì. íàæèìàåì êîìáèíàöèþ êëàâèø ctrl+A

çàòåì Shift+delete è êëàâèøó Enter. Íàäåþñü ýòîò ìîìåíò ìû ñ âàìè óÿñíèëè ÷òî ñàìè ïàïêè «Prefetch» è «temp» ìû íå óäàëÿåì à óäàëÿåì ôàéëû âíóòðè ýòèõ ïàïîê.

Èäåì äàëüøå. Òåïåðü âûõîäèì èç ïàïêè «windows» è çàõîäèì â ïàïêó «ïîëüçîâàòåëè»

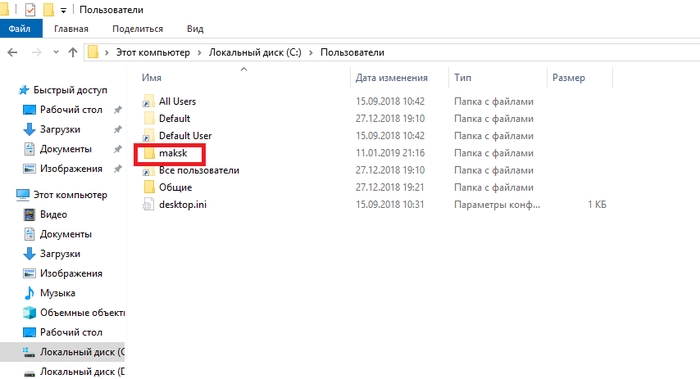

ïàïêå ïîëüçîâàòåëè íóæíî çàéòè â ïàïêó ñ âàøèì èìåíåì ó÷åòíîé çàïèñè. Ó ìåíÿ îíà íàçûâàåòñÿ «maksk» ó âàñ åñòåñòâåííî îíà íàçûâàåòñÿ ïî äðóãîìó.

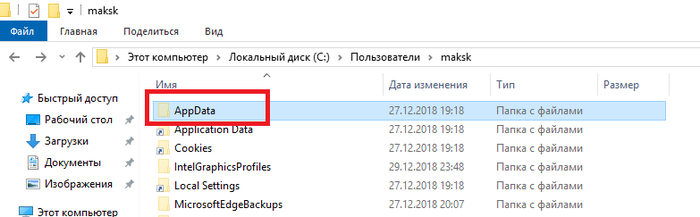

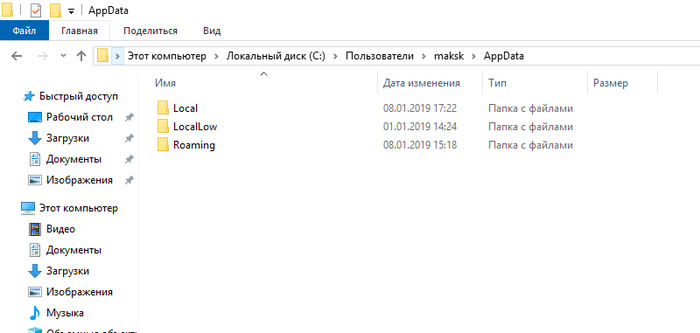

Äàëåå íàñ èíòåðåñóåò ïàïêà «AppData»

È òåïåðü â äàííîé ïàïêå ìû âèäèì òðè ðàçäåëà. ðèñóíîê íèæå

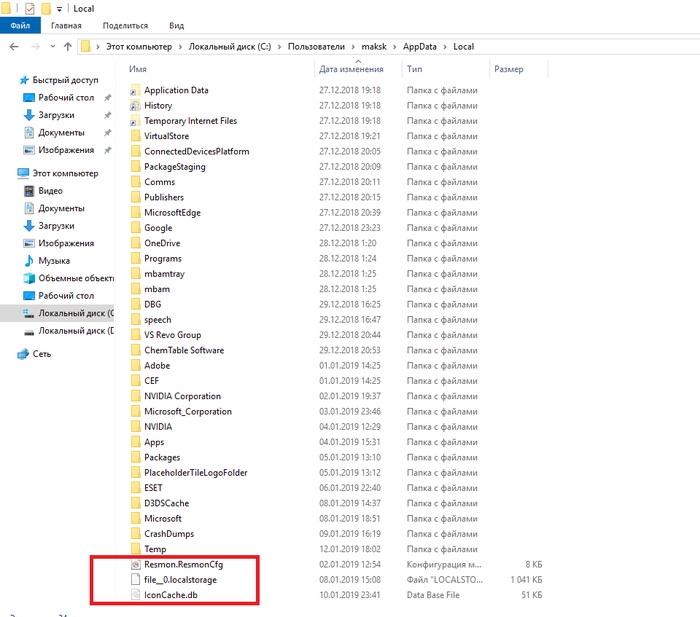

Îòêðûâàåì ñíà÷àëà ïàïêó Local, â íåé òàêæå ïîëíî ðàçíûõ ïàïîê, äëÿ íà÷àëà ìîæíî ñìåëî óäàëèòü ôàéëû, êîòîðûå íàõîäÿòñÿ â ñàìîì íèçó íà÷èíàÿñü îò ïàïêè «temp» Âàæíî! Óäàëÿåì òîëüêî ôàéëû à íå ïàïêè!!! Òàê æå ÷òîáû íå ïîâòîðÿòñÿ ñðàçó óÿñíèì îäèí ìîìåíò âñå óäàëåíèÿ äåëàåì êîìáèíàöèåé êëàâèø Shift+delete è ïîäòâåðæäàåì êëàâèøåé Enter. Òîëüêî ÒÀÊ! È åùå ÷òîáû íå ïîâòîðÿòüñÿ âñå ôàéëû, êîòîðûå ìû áóäåì óäàëÿòü â äàëüíåéøåì íå ÿâëÿþòñÿ êðèòè÷åñêè âàæíûìè. Òàê ÷òî íè÷åãî íå áîéòåñü. À åñëè âñå æå áîèòåñü òî ìîæåòå ïîãóãëèòü çà ÷òî îòâå÷àåò òîò èëè èíîé ôàéë/ïàïêà.

Êàê âû óæå íàâåðíî çàìåòèëè â ýòîé ïàïêå òàêæå ïðèñóòñòâóåò ïàïêà «temp» è êòî áû ìîã ïîäóìàòü, ïàïêó òåìï òîæå íóæíî îòêðûòü è óäàëèòü âñå ôàéëû â íåé.

Ïîñëå òîãî êàê ïî÷èñòèëè ïàïêó òåìï âûõîäèì èç ïàïêè «Local» è çàõîäèì â ïàïêó «LocalLow» è ïðîâåðÿåì åñòü ëè â íåé ïàïêà «temp» åñëè åñòü, âîò òóò ÂÍÈÌÀÍÈÅ! óäàëÿåì âñþ ïàïêó öåëèêîì. Äàëåå âûõîäèì èç ïàïêè «LocalLow» è îòêðûâàåì ïàïêó «Roaming» â íåé òàê æå èùåì ïàïêó «temp» è åñëè îíà òàì ïðèñóòñòâóåò òî ñìåëî óäàëÿåì âñþ ïàïêó. Òî åñòü ÷òî â èòîãå? À â èòîãå òî ÷òî ïàïêà «temp» ìîæåò áûòü òîëüêî â ïàïêå «Local»! â ïàïêàõ «LocalLow» è «Roaming» ïàïîê òåìï áûòü íå äîëæíî!!! Åñëè îíè òàì åñòü èõ óäàëÿåì ïîëíîñòüþ. (Ëîìàé åå ïîëíîñòüþ..))

Íó ÷òî äðóçüÿ ìîè? Ìîæåì ïåðåäîõíóòü. Ïîë äåëà ñäåëàëè)

Âîò âàì øóòêà:  äåðåâíå ïðîãðàììèñòîì íàçûâàþò òîãî, êòî óìååò âêëþ÷àòü êîìïüþòåð)

È òàê ïîñëå òîãî êàê ÿ îêîí÷àòåëüíî ðàçî÷àðîâàë âàñ â ñâîåì ÷óâñòâå þìîðà, ìîæåì ïðîäîëæàòü)

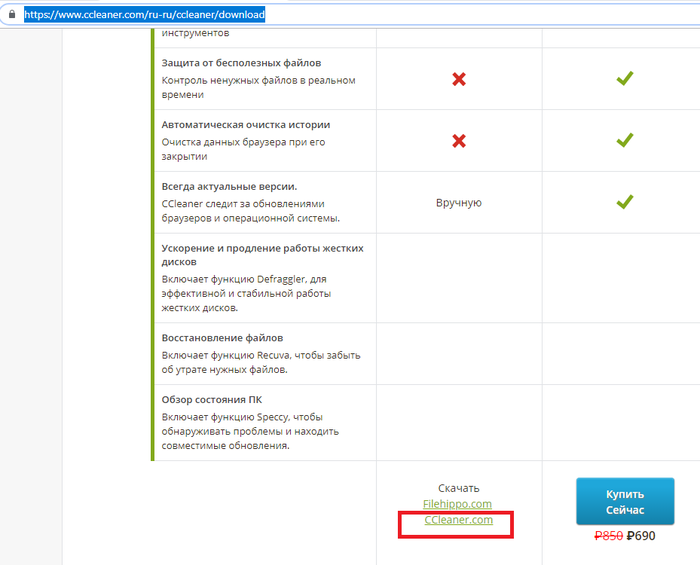

Òåïåðü äîøëî âðåìÿ è äî ñïåöèàëüíûõ ïðîãðàìì. Âñå ïðîãðàììû è ññûëêè íà èõ ñêà÷èâàíèÿ ÿâëÿþòñÿ îôèöèàëüíûìè è áåñïëàòíûìè! È ïåðâàÿ ññûëêà íà ÷èñòÿùóþ ïðîãðàììó CCleaner, ýòî íå àíòèâèðóñ äî íèõ ìû åùå äîéäåì. Êîðî÷å âîò âàì ññûëêà íà îôèöèàëüíûé ñàéò https://www.ccleaner.com/ru-ru/ccleaner/download çàõîäèì ñïóñêàåìñÿ â ñàìûé íèç ñàéòà è íàæèìàåì íà êíîïêó CCleaner.com ïîä ñëîâîì «ñêà÷àòü»

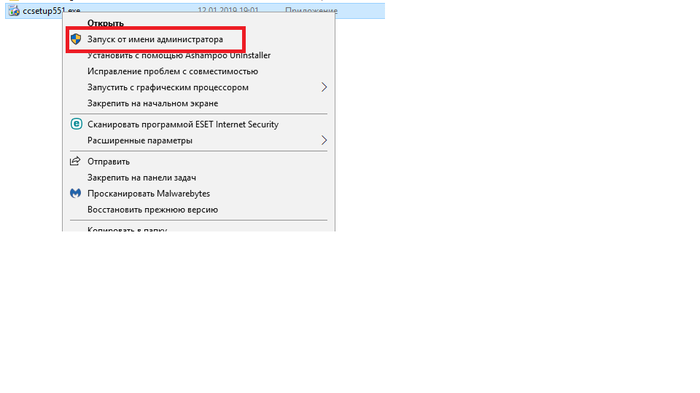

ïîñëå òîãî êàê ñêà÷àåòå óñòàíîâî÷íûé ôàéë äàííîé ïðîãðàììû, çàïóñòèòå åãî îò èìåíè àäìèíèñòðàòîðà. Äåëàåòñÿ ýòî òàê: Íàâîäèì êóðñîð íà ñêà÷åííûé ôàéë è æìåì ïðàâóþ êíîïêó ìûøè. Âûáèðàåì ïóíêò â êîíòåêñòíîì ìåíþ «çàïóñòèòü îò èìåíè àäìèíèñòðàòîðà» è óñòàíàâëèâàåì ïðîãðàììó ñåáå íà êîìï.

Îáÿçàòåëüíî âî âðåìÿ óñòàíîâêè âûáåðèòå ðóññêèé ÿçûê. À òî ïîòîì çàïóòàåòåñü.

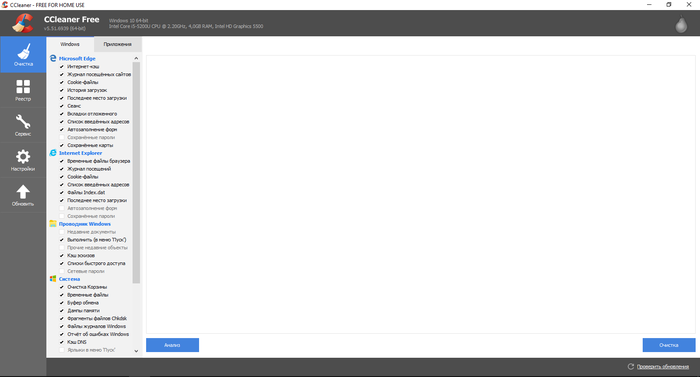

Ïîñëå òîãî êàê ïðîãðàììà óñòàíîâèòñÿ íà êîìï, ïîÿâèòñÿ ÿðëûê íà ðàáî÷åì ñòîëå. Çàïóñêàåì åãî òàê æå îò èìåíè àäìèíà. È ïîïàäàåì âîò â òàêîé èíòåðôåéñ ïðîãðàììû:

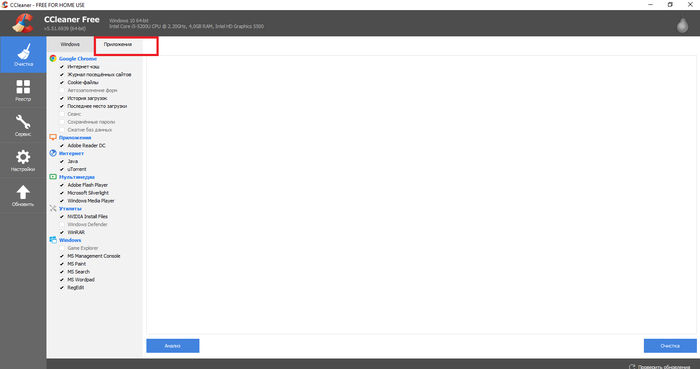

âûñòàâëÿåì âñå ãàëî÷êè òàê êàê ïîêàçàíî íà ðèñóíêå âûøå. ïîñëå ÷åãî ïåðåõîäèì âî âêëàäêó ïðèëîæåíèÿ è ñòàâèì ãàëêè êàê íà ðèñóíêå íèæå

äàëåå íàæèìàåì íà êíîïêó àíàëèç âíèçó îêíà ïðîãðàììû ïîñëå òîãî êàê ïðîãðàììà ïðîàíàëèçèðóåò âñå íåíóæíûå ôàéëû æìåì êíîïêó î÷èñòèòü, êîòîðàÿ âíèçó ñ ïðàâî.

Âíèìàíèå! Ïåðåä î÷èñòêîé çàêðîéòå ñâîé áðàóçåð, äëÿ êîððåêòíîé ðàáîòû ïðîãðàììû CCleaner

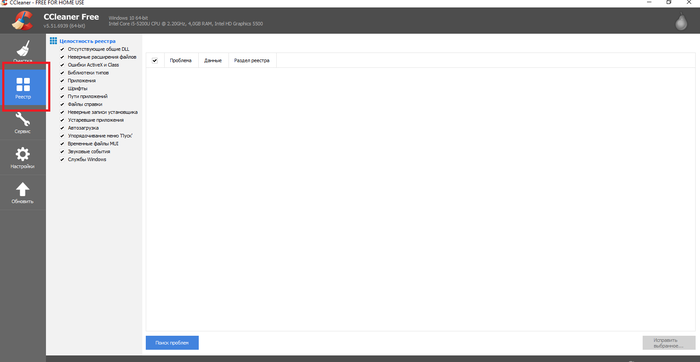

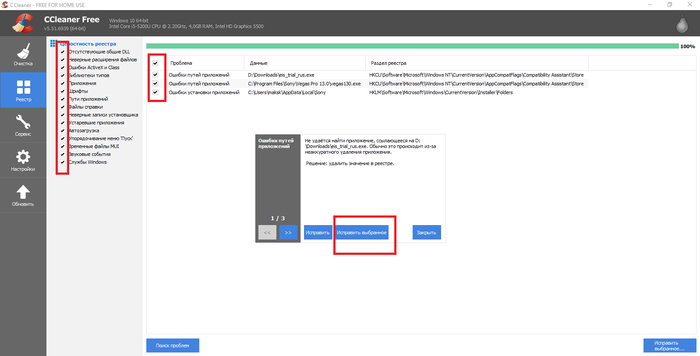

Ïîñëå î÷èñòêè ïåðåõîäèì â ðàçäåë ðååñòð. è âûñòàâëÿåì âñå ãàëî÷êè â äàííîì ðàçäåëå êàê íà ðèñóíêå íèæå

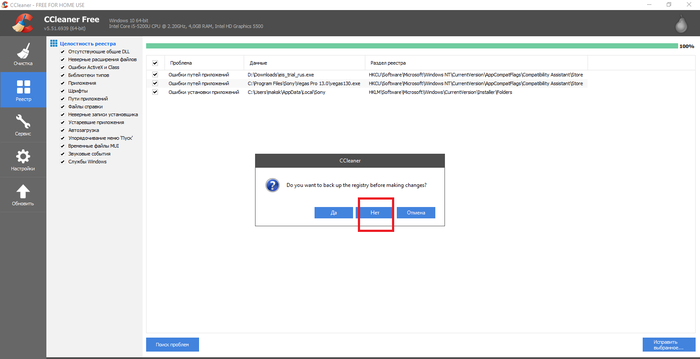

âíèçó ïàíåëè æìåì êíîïêó «ïîèñê ïðîáëåì» çàòåì êíîïêó «èñïðàâèòü âûáðàííîå» ïîÿâèòñÿ îêíî â êîòîðîì æìåì íà êíîïêó «íåò» ðèñóíîê 1 âíèçó, äàëåå ïîÿâèòñÿ ñëåäóþùåå îêíî â êîòîðîì æìåì êíîïêó «èñïðàâèòü âûáðàííîå» ñîîòâåòñòâåííî íà âñåõ íàéäåííûõ ïðîáëåìàõ â ðååñòðå äîëæíû ñòîÿòü ãàëî÷êè. êàê íà ðèñóíêå 2 íèæå. ïîñëå òîãî êàê îøèáêè â ðååñòðå èñïðàâÿòñÿ ïîâòîðèòå äàííóþ ïðîöåäóðó ïîèñêà ïðîáëåì ðååñòðà è èõ èñïðàâëåíèå äî òåõ ïîð ïîêà ïðîãðàììà âàì íå ñêàæåò ÷òî ïðîáëåìû íå íàéäåíû.

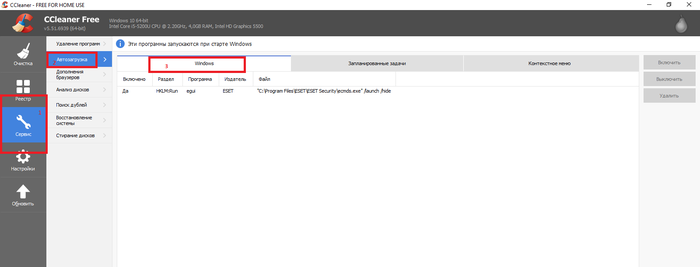

Ñëåäóþùèì ýòàïîì áóäåò ïåðåõîä â ðàçäåë ñåðâèñ. ðèñóíîê íèæå.  äàííîì ðàçäåëà áóäüòå î÷åíü âíèìàòåëüíû è îñòîðîæíû, äàáû íå óäàëèòü è íå îòêëþ÷èòü ÷åãî âàæíîãî.  ðàçäåëå ñåðâèñ åñòü òàê íàçûâàåìûå ïîäðàçäåëû íàñ èíòåðåñóåò â ÷àñòíîñòè ïîäðàçäåë «àâòîçàãðóçêà» òàê êàê âèðóñû î÷åíü ÷àñòî èñïîëüçóþò ôàéëû àâòîçàïóñêà. Ñîîòâåòñòâåííî ïðè êàæäîì âêëþ÷åíèè êîìïüþòåðà âèðóñ âìåñòå ñ çàïóñêîì ñèñòåìû íà÷èíàåò ñâîå ãàäêîå äåëî íà íàøèõ ÏÊ.

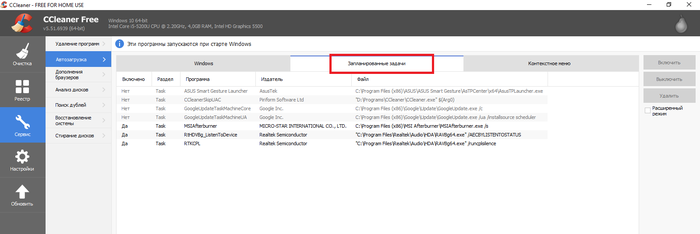

Èòàê, ìû ïåðåøëè â ðàçäåë ñåðâèñ 1, ïåðåøëè íà ïîäðàçäåë àâòîçàãðóçêà 2 è íàõîäèìñÿ âî âêëàäêå windows 3.  äàííîé âêëàäêè åñëè åñòü ÷òî-òî íà ïîäîáèè mail.ru èëè íàçâàíèå êàêèõ ëèáî íåèçâåñòíûõ âàì ïðèëîæåíèé. âûáåðèòå èõ íàâåäÿ êóðñîð íà ýëåìåíò à íàæàâ îäèí ðàç ëåâîé êíîïêîé ìûøè. Ïîñëå ÷åãî â âåðõíåì ïðàâîì óãëó ïàíåëè ïðîãðàììû íàæìèòå êíîïêó îòêëþ÷èòü. Ãëàâíîå íå æìèòå óäàëèòü. Îáúÿñíþ ïî÷åìó. Ïðîñòî åñëè âû ñëó÷àéíî ïðîñòî îòêëþ÷èòå êàêîå-íèáóäü íóæíîå âàì ïðèëîæåíèå ïîñ÷èòàâ åãî çà âðåäîíîñíîå òî âû âñåãäà ñìîæåòå åãî âêëþ÷èòü îáðàòíî. À âîò åñëè âû óäàëèòå òî áóäåò ñëîæíî ïîòîì íàéòè íóæíûé ôàéë ÷òîáû îí ïîòîì çàïóñêàëñÿ. Íî êàê ïðàâèëî â äàííîé âêëàäêå îáû÷íî âñå ìîæíî îòðóáàòü áåç êàêèõ ëèáî ïîñëåäñòâèé. Êðîìå àíòèâèðóñà. è äðàéâåðîâ. Ïðîñòî â ëþáîì ñëó÷àå ÿ îáÿçàí áûë âàñ ïðåäóïðåäèòü î âîçìîæíûõ ïîäâîäíûõ êàìíÿõ. Äàëåå ïåðåõîäèì íà âêëàäêó «çàïëàíèðîâàííûå çàäà÷è» ðèñóíîê íèæå.

çäåñü òîæå ìîæåì âûðóáèòü âñå ïîäîçðèòåëüíîå êðîìå îïÿòü æå äðàéâåðîâ è àíòèâèðóñà.  ëþáîì ñëó÷àå åñëè ÷òî-òî ïîòîì íå áóäåò ðàáîòàòü ïðîñòî âêëþ÷èòå îáðàòíî ÷òî îòêëþ÷èëè.

Âñå! Íà ýòîì CCleaner ìîæíî çàêðûâàòü è èäòè ñêà÷èâàòü ñëåäóþùóþ óòèëèòó.

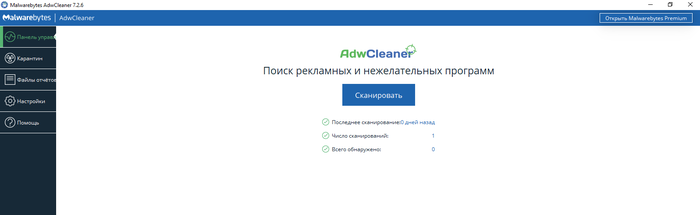

Ïåðåõîäèì ïî äàííîé ññûëêè https://ru.malwarebytes.com/adwcleaner/ è ñêà÷èâàåì adwcleaner ýòà ìîùíàÿ è íàäåæíàÿ áåñïëàòíàÿ óòèëèòà, êîòîðàÿ ïðåêðàñíî ÷èñòèò áðàóçåð îò íàäîåäëèâûõ âèðóñíûõ ðåêëàìíûõ áàííåðîâ, è ðàçäðàæàþùèõ ïåðåàäðåñàöèé. Òàêèõ êàê íàïðèìåð ïûòàåòåñü çàéòè íà ïèêàáó, à âàì îòêðûâàåòñÿ ñàéò «êàçèíî âóëêàí» âîò ýòà ïðîãà ïðåêðàñíî ëå÷èò áðàóçåð îò çàðàçû. Êàê åé ïîëüçîâàòüñÿ. Âñå î÷åíü ïðîñòî, çàïóñêàåì ñêà÷åííûé ôàéë îò èìåíè àäìèíèñòðàòîðà, ñîãëàøàåòåñü ñ ëèöåíçèîííûì ñîãëàøåíèåì è çàïóñêàåòå êíîïêó ñêàíèðîâàòü. Âîò è âñå) ïðîãà áûñòðî îòñêàíèò áðàóçåð è íàéäåò âñÿêóþ âðåäîíîñíóþ çàðàçó è íåæåëàòåëüíûå ðàñøèðåíèÿ ñ ïëàãèíàìè. Âûãëÿäèò óòèëèòà âîò òàê: ðèñóíîê íèæå.